“Se puede llamar supercomputadora a un conjunto de poderosos equipos de cómputo unidos entre sí para aumentar su potencia de trabajo y rendimiento, alcanzando velocidades de procesamiento de miles de millones de operaciones de punto flotante por segundo, medida que se conoce como Flop”, explica Hugo Armando Dassaef Torres Regalado, del área de Servidores de Cómputo y Respaldos, de la Coordinación General de Tecnologías de Información.

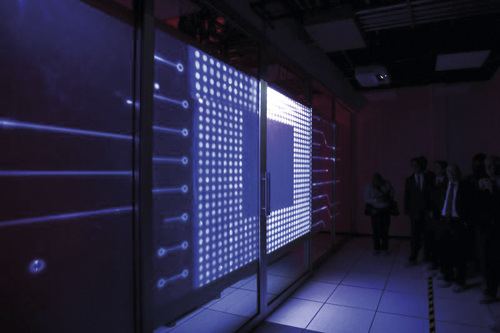

Estos potentes equipos deben instalarse en lugares adecuados y ser cuidados, en todo momento, tanto física como virtualmente. En este contexto Torres Regalado comenta: “El lugar óptimo para una supercomputadora siempre será un Centro de Procesamiento de Datos (CPD) con todas las especificaciones que necesita como son sistemas de enfriamiento, energía eléctrica redundante, planta de emergencia y un UPS que brinde energía durante un tiempo suficiente para el manejo de contingencias, además de ser un sitio con acceso controlado”.

Con relación a estas áreas de computación, el encargado de Servidores de Cómputo y Respaldos agrega: “Siempre se debe buscar que el Centro de Datos se encuentre limpio de agentes que puedan dañar la supercomputadora, como polvo, humedad, etcétera. Para ingresar al espacio es necesario retirar la mayor cantidad de tierra y suciedad en los zapatos mediante tapetes, una vez que se ingresa al área previa a donde se encuentra la máquina se utilizan placas en el piso que atrapan el polvo más fino evitando que este ingrese al área de la supercomputadora, además debe contar con un sistema de control de humedad y conteo de partículas lo que alertará en caso de que se presente algún posible riesgo”.

Agrega que dado el diseño de los servidores que componen la supercomputadora y las características del centro de datos donde residen, el polvo no logra quedarse en los equipos, “pero si se llegara a detectar alguna alarma por presencia de algún agente dañino es entonces cuando se deberá realizar una limpieza física de los equipos utilizando materiales antiestáticos y aire comprimido”.

La conexión hacia estos potentes equipos por medio de red amerita también prácticas de seguridad puntuales y en este sentido Torres Regalado detalla: “El equipo debe ser accedido desde equipos de cómputo específicos previamente autorizados protegidos con un firewall y con una conexión vía VPN (Virtual Private Network o Red Privada Virtual)”, finaliza.